RHELやCentOSとバイナリレベルで完全な互換性のあるAlmaLinuxをインストールします。CentOS Linux安定版リリースの廃止のため導入します。CentOSでないと動作しないアプリやツールがあるというのが最大の理由です。

AlmaLinux OS - Forever-Free Enterprise-Grade Operating System

ubuntu22.04にDockerがインストール済みなので、AlmaLinuxのコンテナを作成します。ubuntuはCPUアーキテクチャがarm64で、クラウドサービスに設置してあります。SSH接続をして作業します。

almalinux - Official Image | Docker Hub

The official build of AlmaLinux OS.

まずはレジストリからイメージを取得してきます。

docker pull almalinux:latestこのイメージを元にコンテナを立ち上げます。

docker run -d -p 8888:80 --name alma イメージIDしかし、起動しません。エラー内容も不明です。起動していないコンテナを削除して、次のコマンドを入力します。

docker rm コンテナID

docker run -d -p 8888:80 --name alma イメージID /sbin/init今度は立ち上がりました。コンテナに入ってサービス関連のコマンドを試します。

docker exec -it alma bash

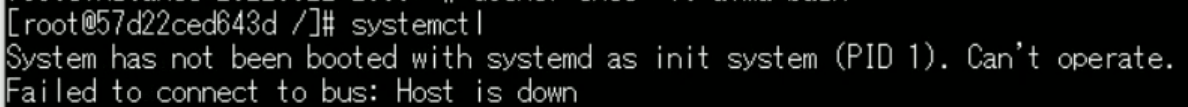

systemctlしかし、エラーが発生しました。

System has not been booted with systemd as init system (PID 1). Can’t operate.

Failed to connect to bus: Host is down

systemdをインストールしてもエラーは消えません。コンテナから出て、ホストでこのコンテナを停止して削除します。

docker stop alma

docker rm alma色々調査して次のコマンドを試します。このオプションを使用すると、コンテナはホスト上のすべてのデバイスにアクセスできるらしいです。

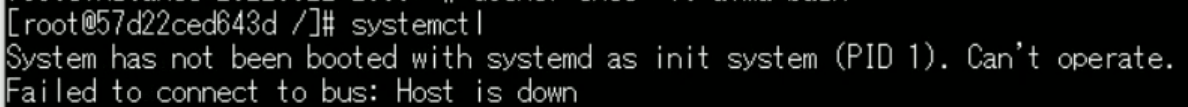

docker run -d --privileged -p 8888:80 --name alma イメージID /sbin/init先ほどエラーになったコマンドを入力します。今度は正常に動作しました。

systemctl

systemctl status

など