ログインユーザーとパスワードが勝手に書き換えられて、普段使用しているIDとパスワードでログインできません。

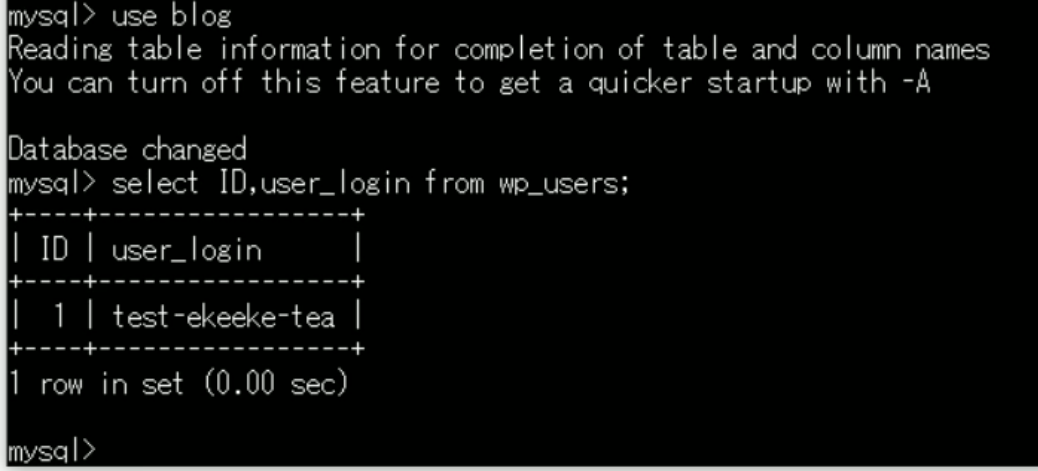

ユーザー情報が書き換えられているようです。データベースユーザーには影響が無いのでコマンドラインでMySQLを操作します。

mysql -u root -p次にワードプレスで使用しているデータベースに切り替えます。

use wpblogこのWordpressで使用しているデータベースのユーザー情報を見てみます。

select ID,user_login from wp_users;作成したことが無いユーザーが存在しており、正規のユーザーは消されています。

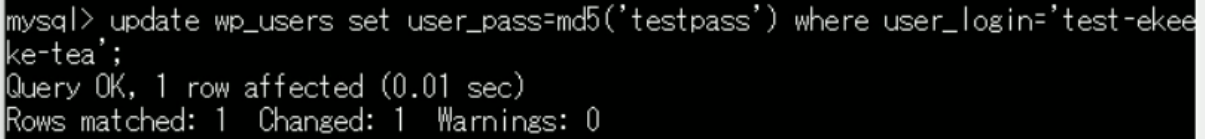

そこでこの意図しないユーザーのパスワードを変更します。

update wp_users set user_pass=md5('testpass') where user_login='test-ekeeke-tea';

このユーザー情報でワードプレスの管理画面にログインできるはずです。

ダッシュボードからテーマを見ると、改ざんしてあるTwenty Twenty-Oneになっています。またプラグインもずべて無効になっています。

これらを正規のものに変更して修復します。